Infecção detectada em instaladores oficiais

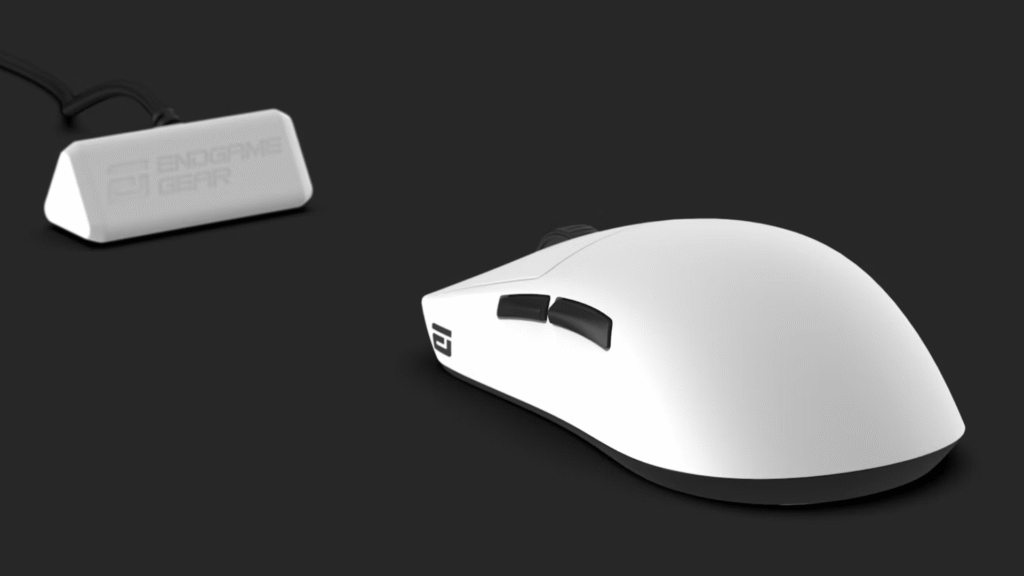

Usuários que baixaram o utilitário de configuração do mouse OP1w 4K V2 diretamente do site da Endgame Gear encontraram um trojan de acesso remoto embutido no arquivo. O problema veio à tona quando participantes do subreddit Mouse Review relataram que vários antivírus identificavam o programa malicioso, embora o Windows Defender nada acusasse.

Além do software para o OP1w, outros instaladores disponíveis na página da fabricante também apresentavam códigos suspeitos, segundo relatos compilados pelo portal de segurança alemão Igor’s Lab. Não há registro de contaminação de hardware; a ameaça estava restrita aos arquivos distribuídos no repositório oficial.

Investigação indica comprometimento do site

Análises de especialistas e da própria comunidade apontam que o servidor da empresa, sediada em Berlim e operada pela Pro Gamersware GmbH, provavelmente foi comprometido em 2 de julho ou depois dessa data. Versões limpas dos instaladores voltaram a ser disponibilizadas em 17 de julho, sem aviso amplo ao público.

O período de cerca de quinze dias entre a substituição dos instaladores legítimos por pacotes alterados e o reenvio dos arquivos corretos deixou potenciais vítimas expostas. Ainda não está claro quantos downloads ocorreram nesse intervalo nem que dados podem ter sido acessados pelo trojan.

A Endgame Gear limitou-se a uma breve mensagem em um servidor do Discord afirmando que o arquivo “já havia sido corrigido”. Até o momento, não há comunicados na página institucional da marca nem comentários nos fóruns onde o caso foi originalmente discutido.

Reação dos consumidores e possíveis implicações legais

A falta de explicações detalhadas gerou forte insatisfação entre clientes, que cobram transparência sobre o incidente. Alguns usuários afirmam que a troca silenciosa do arquivo evidencia conhecimento prévio do problema por parte da fabricante.

Advogados especializados em proteção de dados lembram que, se informações pessoais foram potencialmente acessadas, a empresa pode ter infringido o Regulamento Geral de Proteção de Dados da União Europeia. O GDPR exige notificação rápida às autoridades e aos afetados sempre que há violação de segurança com risco a dados dos consumidores.

Até agora, não há confirmação de que a Endgame Gear tenha informado órgãos reguladores ou iniciado procedimentos formais de incident response. Também não foram divulgados detalhes técnicos sobre o vetor de ataque nem sobre a extensão da intrusão nos sistemas internos.

Usuários aconselhados a baixar o software reparado devem, antes, executar varreduras completas nos computadores que receberam versões entre 2 e 17 de julho. Especialistas recomendam alterar senhas e habilitar autenticação de dois fatores em serviços que possam ter sido acessados a partir das máquinas comprometidas.

O caso acende alerta para o risco de confiar plenamente em instaladores hospedados nos próprios sites de fabricantes, prática tida como mais segura que repositórios de terceiros. Especialistas ressaltam a importância de manter múltiplas ferramentas de detecção ativa, já que o Windows Defender não identificou o trojan específico distribuído pela Endgame Gear.

Procurada por usuários em fóruns e redes sociais, a empresa não informou quando divulgará relatório completo nem quais medidas adota para prevenir reincidências. Sem novos esclarecimentos, permanece a preocupação sobre a integridade de outros downloads e a necessidade de monitorar possíveis impactos futuros.

Nenhum revendedor oficial comentou a respeito do incidente até o momento. Enquanto isso, consumidores aguardam uma posição pública que descreva a origem da falha, os mecanismos de distribuição do malware e o número total de pessoas potencialmente afetadas pelo trojan distribuído durante o período de contaminação.